Cozy Bear

Cozy Bear (známá také jako Office Monkeys, CozyCar, The Dukes, CozyDuke) a ve zpravodajské komunitě označovaná APT 29 (Advanced persistent threat) je ruská hackerská skupina, která je pravděpodobně napojena na ruskou rozvědku. Nizozemská Generální zpravodajská a bezpečnostní služba (AIVD) vyvodila ze záznamů bezpečnostních kamer, že je skupina řízena ruskou zahraniční zpravodajskou službou (SVR).[1] Společnost CrowdStrike již dříve naznačila, že skupina může být napojena buď na Federální bezpečnostní službu (FSB) nebo SVR.[2] Skupina dostala několik přezdívek od různých kybernetických firem. Například Office Monkeys, CozyCar,[3] The Dukes (podle společnosti Volexity), a CozyDuke[4][5] (podle společnosti F-Secure).

| Cozy Bear | |

|---|---|

| Vznik | 2008 |

| Některá data mohou pocházet z datové položky. | |

Připisované útoky

Důkazy naznačují, že mezi cíle skupiny Cozy Bear patří komerční subjekty a vládní organizace v Německu, Uzbekistánu, Jižní Koreji a USA, včetně amerického ministerstva zahraničí a Bílého domu (2014).[6]

Útoky na americké vládní organizace (2014)

V březnu 2014 bylo zjištěno, že v síti soukromého výzkumného ústavu sídlícího ve Washingtonu, byl přítomný malware Cozyduke (Trojan.Cozer). Skupina Cozy Bear pak zahájila podvodnou e-mailovou kampaň, která se snažila přilákat oběti, aby klikli na flash video, které obsahovalo další škodlivé soubory.[7][8] V červenci téhož roku skupina infikovala americké vládní sítě a instruovala systémy infikované Cozydukem, aby také nainstalovaly malware Miniduke.[7]

V létě 2014 infiltrovali digitální agenti holandské Generální zpravodajské a bezpečnostní služby (AIVD) skupinu Cozy Bear. Zjistili, že se tito ruští hackeři zaměřovali na Americkou demokratickou stranu, ministerstvo zahraničí a Bílý dům. Jejich důkazy napomohly rozhodnutí FBI zahájit vyšetřování ovlivňování prezidentských voleb v roce 2016.[1]

Odstavení e-mailového systému Pentagonu (2015)

V srpnu roku 2015 byla skupina Cozy Bear zapojena do phishingového kybernetického útoku proti e-mailovému systému Pentagonu. Systém pro zasílání neutajovaných informací s názvem "Joint Staff" musel být po útoku zcela odstaven, a to po dobu vyšetřování celého incidentu.[9][10]

Útok na vedení Demokratické strany USA (2016)

V červnu 2016 byla hackerská skupina Sofacy Bear spolu se skupinou Fancy Bear zapojena do kybernetického útoku na Demokratický národní výbor.[2] Obě skupiny byly současně přítomny na serverech oběti. Zdá se však, že jedna hackerská skupina neví o činnosti té druhé, protože každá z nich, nezávisle na sobě, ukradla stejná hesla a duplikovala i další činnosti.[11] Vědecký tým společnosti CrowdStrike zjistil, že zatímco skupina Cozy Bear byla v síti Demokratické strany už více než rok, Fancy Bear tam byla jen pár týdnů.[12] Zdá se že Cozy Bear provozuje jiná zpravodajská agentura, která se věnuje tradiční dlouhodobé špionáži a využívá sofistikovanější techniky než Fancy Bear.[11]

Útoky na americké nevládní organizace (2016)

Po amerických prezidentských volbách v roce 2016 byla skupina Cozy Bear zapojena do série koordinovaných a dobře plánovaných phishingových útoků proti americkým think tankům a nevládním organizacím.[13]

Phishingový útok na norské instituce (2017)

3. února 2017 Norská policejní bezpečnostní služba (PST) oznámila, že proběhl phishingový útok na e-maily devíti osob z ministerstva obrany, ministerstva zahraničních věcí, labouristické strany, Norského úřadu pro ochranu před radioaktivitou, nejmenovanou vysokou školu a na vedoucího oddělení PST Arne Christiana Haugstøyla. Úkony byly připsány skupině Cozy Bear. Předsedkyně norské vlády Erna Solbergová označila činy za "vážný útok na naše demokratické instituce".[14] Útoky byly údajně provedeny v lednu roku 2017.[15]

Útoky na nizozemská ministerstva (2017)

V únoru 2017 odhalila Nizozemská Generální zpravodajská a bezpečnostní služba (AIVD), že se skupiny Fancy Bear a Cozy Bear během předchozích šesti měsíců pokusily proniknout do systémů nizozemských ministerstev, včetně Ministerstva pro všeobecné záležitosti. Rob Bertholee, šéf AIVD, řekl v televizním pořadu EenVandaag, že hackeři byli z Ruska a snažili se získat přístup k tajným vládním dokumentům.[16]

Nizozemský ministr vnitra Ronald Plasterk v rozpravě v parlamentu oznámil, že volební hlasy v Parlamentních volbách v březnu roku 2017 budou sčítány ručně.[17]

Pokus o odcizení výsledků vědeckého výzkumu vakcín proti koronaviru

V červenci 2020 oznámil Paul Chichester, ředitel operací britského National Cyber Security Centre (NCSC), že skupina Cozy Bear podnikla hackerský útok s cílem odcizit výsledky vědeckého výzkumu vakcín proti koronaviru v USA, Kanadě a Velké Británii. Britský ministr zahraničí Dominic Raab označil takové chování ruské rozvědky za naprosto nepřijatelné. Varování před ruskými aktivitami přišlo dva měsíce poté, co FBI obvinila z podobných snah Čínu.[18]

Útok na Celostátní výbor Republikánské strany (2021)

Šéf štábu Celonárodního výboru Republikánské strany v červenci 2021 uvedl, že byl informován dodavatelem IT služeb, kalifornskou společností Synnex, o průniku do systémů. Tým Republikánské strany ve spolupráci se společností Microsoft podnikl kontrolu, při které nebyly zjištěny žádné úniky dat. O incidentu bylo informováno ministerstvo vnitřní bezpečnosti a FBI. Podle dvou nejmenovaných zdrojů, obeznámených s celou záležitostí, měla mít útok na svědomí skupina Cozy Bear.[19]

Technické detaily útoků

Společnost Kaspersky Lab zjistila, že první vzorky malwaru MiniDuke jsou z roku 2008.[8] Původní verze malwaru byla napsána v assembleru.[20] Společnost Symantec se domnívá, že skupina Cozy Bear nejméně od roku 2010 kompromituje diplomatické organizace a vlády.[7] Zdá se, že skupina má různé projekty s rozdílnými skupinami uživatelů. Její projekt "Nemesis Gemina" je zaměřený na vojenský, vládní, energetický, diplomatický a telekomunikační sektor.[20]

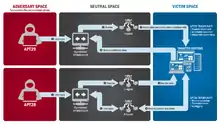

Malware CozyDuke skupiny Cozy Bear využívá backdoor a trojského koně. Malware odesílá vybraná data na C&C server. Útočníci mohou malware upravit na míru cílovému prostředí.[8] Backdoorová komponenta malwaru je v průběhu času aktualizována, je upravována kryptografie, funkce trojského koně a funkce znesnadňující detekci. Rychlost s jakou Cozy Bear vyvíjí a rozšiřuje své softwarové nástroje, připomíná práci skupiny Fancy Bear, která také používá nástroje CHOPSTICK a CORESHELL.[6]

Malware CozyDuke se strukturou a funkcemi podobá komponentám použitým v malwarech Miniduke, Cosmicduke a OnionDuke. Modul druhého stupně malwaru CozyDuke (Show.dll) je zřejmě postavený na stejné platformě, jako OnionDuke, což naznačuje, že autoři pracují společně nebo se jedná o stejné osoby.[6] Veškerý malware jako je CosmicDuke, CozyDuke a MiniDuke je souhrnně označován jako Duke.[7] Každá skupina malwarů sleduje své vlastní cíle a používá nástroje, které pravděpodobně vytvořily a aktualizovaly rusky mluvící osoby.[8] Po odhalení malwaru MiniDuke v roce 2013 byl aktualizován pomocí jazyků C / C ++ a byl zabalen novým obfuscatorem.[20]

Skupina CozyBear je podezřelá z toho, že stojí za nástrojem pro vzdálený přístup "HAMMERTOSS", který využívá běžně navštěvované weby jako Twitter a GitHub k zasílání příkazů napadeným strojům.[21]

Malware SeaDuke je vysoce konfigurovatelný, nízkoprofilový trojský kůň používaný pouze pro vybranou skupinu vysoce důležitých cílů. Typicky je SeaDuke instalován na systémech, které již byly napadeny mnohem rozšířenějším zařízením CozyDuke.[7]

Reference

V tomto článku byl použit překlad textu z článku Cozy Bear na anglické Wikipedii.

- www.volkskrant.nl. Dostupné online.

- Dostupné online.

- www.crowdstrike.com. Dostupné online.

- Dostupné online.

- Dostupné online.

- Dostupné online.

- www.symantec.com. Dostupné online.

- Archivovaná kopie. threatintelligencetimes.com. Dostupné v archivu pořízeném dne 2018-06-11. Archivováno 11. 6. 2018 na Wayback Machine

- KUBE, Courtney. Russia hacks Pentagon computers: NBC, citing sources. www.cnbc.com. 7 August 2015. Dostupné online [cit. 7 August 2015]. (anglicky)

- STARR, Barbara. Official: Russia suspected in Joint Chiefs email server intrusion. edition.cnn.com. 7 August 2015. Dostupné online [cit. 7 August 2015]. (anglicky)

- Bear on bear. The Economist. 22 September 2016. Dostupné online [cit. 14 December 2016]. (anglicky)

- WARD, Vicky. The Man Leading America's Fight Against Russian Hackers Is Putin's Worst Nightmare. Esquire. October 24, 2016. Dostupné online. (anglicky)

- PowerDuke: Widespread Post-Election Spear Phishing Campaigns Targeting Think Tanks and NGOs [online]. November 9, 2016. Dostupné online. (anglicky)

- STANGLIN, Doug. Norway: Russian hackers hit spy agency, defense, Labour party. USA Today. February 3, 2017. Dostupné online. (anglicky)

- Norge utsatt for et omfattende hackerangrep [online]. February 3, 2017. Dostupné online. (anglicky)

- MODDERKOLK, Huib. Russen faalden bij hackpogingen ambtenaren op Nederlandse ministeries. De Volkskrant. February 4, 2017. Dostupné online. (nizozemsky)

- CLUSKEY, Peter. Dutch opt for manual count after reports of Russian hacking. The Irish Times. February 3, 2017. Dostupné online. (anglicky)

- William Booth, Adam Taylor, Ellen Nakashima: U.S., Britain and Canada say Russian cyberspies are trying to steal coronavirus vaccine research, The Washington Post, 16.7.2020]

- Celostátní výbor republikánů se podle Bloombergu stal terčem ruských hackerů | ČeskéNoviny.cz. www.ceskenoviny.cz [online]. [cit. 2021-07-08]. Dostupné online. (česky)

- securelist.com. Dostupné online.

- Archivovaná kopie. www.fireeye.com. Dostupné v archivu pořízeném dne 2019-03-23. Archivováno 23. 3. 2019 na Wayback Machine